Zukünftige Quantencomputer werden komplexe Aufgaben um Größenordnungen schneller als die aktuellen Rechner lösen. Sie werden auch viele der heute verwendeten Verschlüsselungen brechen. Ist Bitcoin auch betroffen? Wie kann ich mein Guthaben schützen?

Quantencomputing ist eine Gefahr für die sichere Verschlüsselung von Bitcoins und anderen Kryptowährungen.

Neue Informationstechnologien scheinen jeden bekannten Rahmen zu sprengen und lassen in Folge auch herkömmliche Cyber-Sicherheitskonzepte alt aussehen. Da macht Quantencomputing keine Ausnahme – die schnell voranschreitende Technologie dürfte die Welt in mindestens dem Maße verändern, wie es Künstliche Intelligenz aktuell schon tut.

Zukünftige Quantencomputer werden um Größenordnungen schneller rechnen als derzeitige Systeme, und sie werden mit Sicherheit auch viele der heute verwendeten Verschlüsselungen brechen. Davon sind auch Kryptowährungen wie Bitcoin betroffen. Doch es gibt Möglichkeiten zur Erhöhung der Sicherheit.

Die Kryptowährung Bitcoin

Bitcoin ist ein dezentrales System ohne Intermediäre, Zahlungsvorgänge erfolgen ohne Banken, es gibt keine Konten. Ein wichtiges Merkmal ist die digitale Signatur als Nachweis des Eigentums von Währungseinheiten und der Authentizität von Transaktionen.

Verwahren von Währungseinheiten bedeutet das sichere Speichern privater Schlüssel, denn mit einem Schlüssel kann man eine Transaktion, also die „Überweisung“ von Währungseinheiten an Zahlungsempfänger im Bitcoin-Netzwerk auslösen.

Welche Rolle spielt asymmetrische Kryptographie im Bitcoin-System?

Bitcoin-Währungseinheiten sind durch ein „Locking Script“ geschützt. Möchte der Eigentümer einer Währungseinheit den Wert transferieren, dann erzeugt sein Wallet ein „Unlocking Script“. Es enthält eine digitale Signatur, die der Besitzer mit dem privaten Schlüssel generiert. Diese „Unterschrift“ autorisiert die Transaktion. Nur wenn die Signatur vom Hintereinander-ausführen des „Unlocking Scripts“ mit dem „Locking Script“ als gültig verifiziert wird, kann die Transaktion als Resultat des Mining-Prozesses Teil eines neuen Blocks der Bitcoin-Blockchain werden.

Bitcoin verwendet den ECDSA-Algorithmus für digitale Signaturen. Die Sicherheit dieses asymmetrischen Kryptosystems ist vergleichbar mit dem eines RSA-Schlüssels der Länge 3.072 Bit. Keiner der aktuellen Supercomputer kann von einem öffentlichen Schlüssel dieser Länge auf den privaten Schlüssel zurückrechnen. Ursache ist die mathematische Komplexität dieses Faktorisierungsproblems, für das bis heute kein effizientes Verfahren zur Anwendung auf dem Digitalrechner existiert.

Der Quantencomputer

Während ein Bit im Digitalrechner nur einen der beiden diskreten Werte 0 oder 1 annehmen kann, kann ein Qubit im Quantencomputer viele Werte zwischen 0 und 1 gleichzeitig annehmen. Diese Superposition und die weiteren Phänomene Interferenz und Verschränkung ermöglichen die Entwicklung von Algorithmen, die Aufgaben wie das Faktorisierungsproblem lösen können.

Ein Beispiel ist der Algorithmus, der von Peter Shor 1994 zur Primfaktorzerlegung großer Zahlen vorgeschlagen wurde. Es wird angenommen, dass zur Faktorisierung eines 2048 Bit langen RSA-Schlüssels innerhalb von 8 Stunden ein Quantencomputer mit etwa 20 Millionen Qubits erforderlich wäre. Die große Zahl resultiert unter anderem aus der Tatsache, dass bei der Implementierung von Algorithmen auf den aktuell verfügbaren Quantencomputern ein großer Aufwand bezüglich Fehlerkorrektur getrieben werden muss. Der nimmt einen Großteil des verfügbaren Quantenvolumens in Anspruch, das dann nicht mehr für die Lösung der eigentlichen Aufgabe zur Verfügung steht.

Warum sich jetzt schon mit der Bedrohung durch den Quantencomputer beschäftigen?

Der leistungsfähigste der aktuell über die Cloud nutzbaren Quantencomputer ist das IBM System Osprey mit einer Anzahl von 433 Qubits. Diese Zahl erscheint winzig im Vergleich zu den oben genannten 20 Millionen physikalischen Qubits. Wirklich „gefährliche“ Maschinen sind wohl noch Jahre entfernt, es scheint also keinen Handlungsbedarf für die Eigentümer von Bitcoin-Währungseinheiten zu geben. Oder etwa doch?

- Angetrieben von großen öffentlichen Forschungsinitiativen schreitet die Entwicklung der Quantencomputer schnell voran.

- Es werden fortlaufend neue Algorithmen für das Faktorisierungsproblem entwickelt, die als Alternativen zu der Methode von Shor, mit um Größenordnungen weniger Qubits auszukommen scheinen.

- Durch seinen deflationären Charakter ist Bitcoin mehr langfristige Wertanlage als kurzfristiges Zahlungsmittel. Es ist wahrscheinlich, dass Guthaben über lange Zeit hinweg im Depot bleiben, jedenfalls länger als die Quantentechnologie bis zu einem Reifegrad benötigt, der es Kriminellen ermöglicht, durch das Brechen von Schlüsseln Guthaben zu stehlen.

Die Gefährdung von Bitcoin-Guthaben aus alten Adressformaten

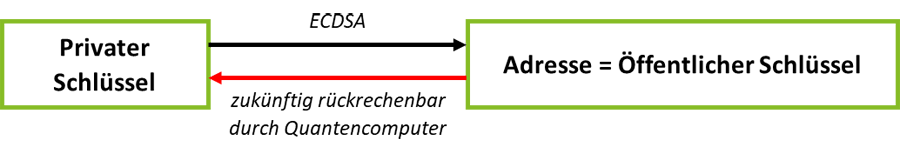

Die frühen Bitcoin-Adressen folgten dem Format „pay to public key (p2pk)“. Eine Überweisung hat dabei eine Adresse zum Ziel, die dem öffentlichen Schlüssel des Zahlungsempfängers entspricht.

Ein Dieb mit einem leistungsfähigen Quantencomputer könnte aus dieser Adresse den zugehörigen privaten Schlüssel des Zahlungsempfängers ermitteln und an seiner Stelle über das Guthaben verfügen. Diese „alten“ p2pk-Adressen sind demnach zukünftig verwundbar.

Im Adressformat p2pk ist die Zieladresse identisch mit dem öffentlichen Schlüssel.

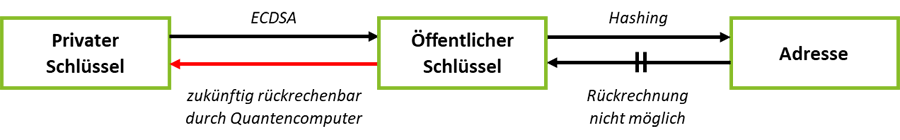

Ein jüngerer Adresstyp ist „pay to public key hash (p2pkh)“. Die Adresse wird dabei aus dem öffentlichen Schlüssel des Empfängers ermittelt, indem nacheinander zwei Hash-Funktionen auf den Schlüssel angewandt werden. Von einem Hash-Wert kann nicht mehr auf die Eingangsdaten zurückgerechnet werden, nach aktuellem Kenntnisstand auch nicht von einem Quantencomputer.

Im Adressformat p2pkh entsteht die Zieladresse durch Hashing des öffentlichen Schlüssels.

Die Gefährdung von unbestätigten Transaktionen

Diebstahl auf Basis von bestätigten Transaktionen aus der Blockchain lässt dem Angreifer mehr Zeit zur Durchführung des Angriffs. Das stellt geringere Anforderungen an die Leistungsfähigkeit der verwendeten Quantencomputer und macht das Szenario deshalb besonders gefährlich. Weniger Zeit steht für einen Angriff auf unbestätigte Transaktionen zur Verfügung.

Nachdem ein Wallet eine Transaktion erzeugt hat, sendet es deren Daten in das Bitcoin-Netzwerk. Ziel ist die Aufnahme der Transaktion in einen neuen Block der Bitcoin-Blockchain. Bestandteil der publizierten Daten ist auch der öffentliche Schlüssel des Empfängers, auch im Falle der Verwendung des modernen p2pkh-Adressformats. Es gibt also ein Fenster der Verwundbarkeit, das sich erst schließt, wenn die Transaktion Teil eines Blocks wurde. Innerhalb der Zeitspanne von ca. 10 Minuten, die für die Blockbildung benötigt wird, kann ein Angreifer vom öffentlichen Schlüssel auf den privaten Schlüssel zurückrechnen und eine neue Transaktion mit sich selbst als Empfänger und einer höheren Belohnung als die ursprüngliche definieren.

Dieses Angriffsszenario ist unabhängig vom verwendeten Adressformat. Es ist jedoch eher theoretischer Natur, denn vor dessen Eintreten wird die Bitcoin-Community zur Abwehr geeignete Änderungen des Protokolls vereinbaren.

Geeignete Sicherheitsmaßnahmen ergreifen

Besitzer von Bitcoin aus „alten“ Transaktionen sind von den disruptiven Möglichkeiten des Quantencomputing zu Recht beunruhigt. Eine Maßnahme zur sofortigen Ausführung besteht darin, Guthaben aus p2pk-Transaktionen unter Verwendung eines modernen Adressformates an sich selbst zu überweisen.

Unbedingt zu vermeiden ist die mehrfache Verwendung einer Bitcoin-Adresse, auch beim Einsatz moderner Adressformate. Grund ist die Möglichkeit der Identifikation des öffentlichen Schlüssels, von dem ausgehend dann der Quantencomputer auf den privaten Schlüssel zurückrechnen kann. Moderne Wallets erzeugen für jede Transaktion automatisch eine neue Empfängeradresse.

Leopold Mattes

Leopold Mattes ist Koautor des Beitrags. Er arbeitet als Consultant bei Deloitte und begleitet IT-Transformationen, Prozessoptimierungen und disruptive Technologien. Der Master of Science beschäftigt sich intensiv mit den technischen und ökonomischen Herausforderungen von Bitcoin und Crypto Assets und daraus resultierenden Geschäftsmodellen.

Bank Blog Partner Deloitte entwickelt für seine Kunden integrierte Lösungen in den Bereichen Wirtschaftsprüfung, Steuerberatung, Financial Advisory und Consulting.

Mehr über das Partnerkonzept des Bank Blogs erfahren Sie hier.