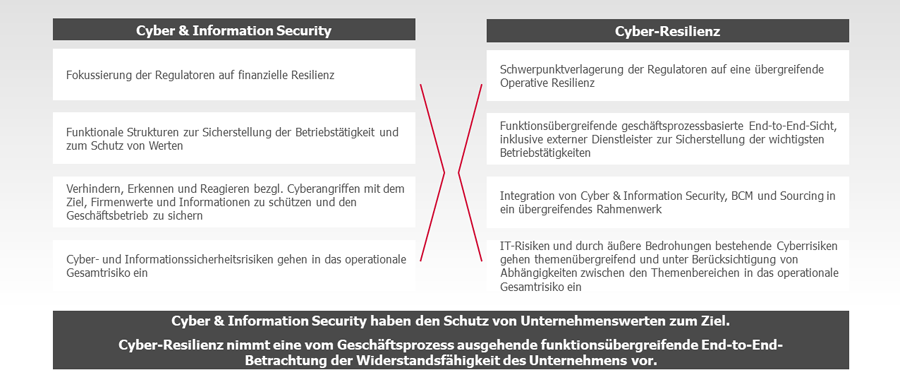

Wenn Banken an der Cyber-Strategie der Zukunft arbeiten, dann geht es nicht um ein Update aktueller Strukturen, Prozesse und Technologien. Es geht um das Erreichen von Cyber-Resilienz und damit um einen echten Paradigmenwechsel im Umgang mit Cyberrisiken.

Für Banken steht ein Paradigmenwechsel im Umgang mit Cyberrisiken an: Weg vom reinen Verhindern von Störfällen, hin zum Aufbau einer Cyber-Resilienz-Strategie, die auf das schnelle Erholen von IKT-Störungen abzielt.

Das Radikale liegt darin, dass Banken nicht mehr davon ausgehen, dass sie sich so gut es geht vor Störungen der IT-Systeme und damit des Geschäftsbetriebs schützen. So funktionieren klassische Cyber-Security-Strategien. Bei dieser Denkweise verbarrikadiert sich ein Institut nach Kräften, um den Störfall zu verhindern – wie bei einer Glaskugel aus Panzerglas, das ständig verstärkt wird. Kommt es dann doch zu einem Vorfall – denn hundertprozentige Sicherheit gibt es bekanntermaßen nicht –, stürzt das System häufig in sich zusammen, die Glaskugel zerbricht. Die Folge: Das Institut steht vor einem Scherbenhaufen, und es dauert seine Zeit, bis der Geschäftsbetrieb wieder anläuft und Kunden, Aktionäre und Öffentlichkeit beruhigt sind.

Cyber-Resilienz bedeutet dagegen: Ich akzeptiere als Bank von vornherein, dass es zu Störungen kommt, kann diese Störung aushalten und weiß, wie ich mich als Unternehmen schnell wieder formiere, so dass es möglichst geordnet weitergehen kann. Die Bank organisiert sich als eine Art Gummiball, dessen Hülle bei einer Attacke zusammengedrückt wird, aber danach schnell wieder die ursprüngliche Form annimmt.

Bei Cyber-Resilienz geht es zudem nicht um den Schutz einzelner Server, Rechenzentren oder Informationen. Es geht darum, die wichtigen Geschäftsprozesse so zu schützen, dass durch vorsätzliche Cyber-Angriffe, höhere Gewalt oder auch interne Fehler ausgelöste IKT-Störungen abgefangen und ausgehalten werden können. Eine Resilienz-Strategie zielt auf drei Dinge:

- einer versehentlich oder absichtlich herbeigeführten IT-Störung standzuhalten,

- eine Unterbrechung möglichst kurz zu halten und schnell zum Normalbetrieb zurückzukehren und

- gestärkt aus dem Störfall hervorzugehen – also kontinuierlich und systematisch zu lernen.

Die Unterschiede zwischen Cyber & Information Security und Cyber-Resilienz.

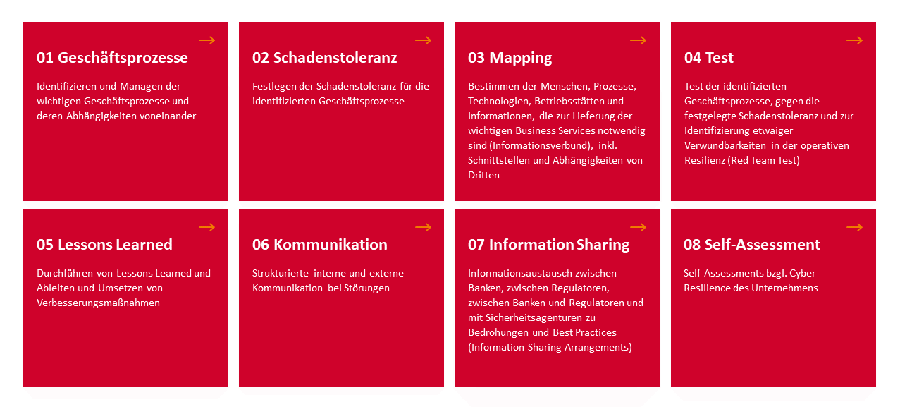

Acht Schritte zur Cyber-Resilienz in Banken

Um diese Ziele zu erreichen, etabliert sich mittlerweile ein internationales Vorgehensmodell, zu dem mindestens acht Bausteine gehören und an denen kontinuierlich gearbeitet wird.

- Identifizieren und Dokumentieren der wichtigen Geschäftsprozesse,

- Festlegen der Schadenstoleranz,

- Mapping aufstellen,

- Resilienz testen,

- Lessons Learned durchführen,

- Kommunikationswege festlegen,

- Information Sharing,

- Self-Assessments durchführen.

Strategischer Ansatz zur Sicherstellung von Cyber-Resilienz gemäß den Empfehlungen des Basler Ausschusses für Bankenaufsicht (BCBS).

1. Identifizieren und Dokumentieren der wichtigen Geschäftsprozesse

Das ist die Grundvoraussetzung. Banken müssen wissen, welche Prozesse in der Wertschöpfungskette des Instituts absolut geschäftskritisch sind und priorisiert behandelt werden müssen, wenn es zu Engpässen oder Ausfällen kommt. Wichtig ist zu ermitteln, wie Prozesse miteinander in Beziehung stehen und welche Abhängigkeiten bestehen. Speziell Abhängigkeiten von Dritten werden derzeit nicht oder noch zu unvollständig erfasst.

2. Festlegen der Schadenstoleranz

Dahinter verbirgt sich die Frage: Welche Störung der identifizierten kritischen Geschäftsprozesse kann ich mir wie lange leisten? Banken müssen hier jeden der identifizierten Geschäftsprozesse analysieren und die Schadenstoleranz festlegen.

3. Mapping aufstellen

Für jeden Geschäftsprozess müssen alle zur Lieferung des Ergebnisses benötigten Komponenten bestimmt werden. Hierzu gehören Infrastrukturkomponenten, IT-Systeme, Software, Menschen, Schnittstellen, Dienstleister, Technologien und Räumlichkeiten, inklusive ihrer Beziehungen zueinander und ihrer Abhängigkeiten voneinander.

4. Resilienz testen

Durch das regelmäßige Testen von Störfällen überprüfen Banken, ob die ermittelten Informationen ausreichen, um im Störfall weiterarbeiten bzw. schnell den Normalbetrieb wiederherstellen zu können. Bei den Tests erfahren Banken zudem, ob sie in der kalkulierten Schadenstoleranz bleiben. Als Methode kommt hierbei Threat-Led Penetration Testing (in der EU auch als TIBER-Tests bezeichnet) zum Einsatz.

Dies geht weit über das bei Banken bereits etablierte Testen dedizierter Systeme und Schwachstellen mit Hilfe von Penetrationstests hinaus. Die Störanfälligkeit wird ganzheitlich und systematisch auf eine Belastungsprobe gestellt. Diese Art von Tests ist sehr komplex und benötigt eine ausführliche Planung, Kontrolle und Nachbearbeitung. Die Durchführung eines TIBER-Tests durch die Bundebank bei einem großen Finanzinstitut kann durchaus ein Jahr und länger dauern.

5. Lessons Learned durchführen

Die in der Testphase gewonnenen Erkenntnisse werden systematisch analysiert und in einen kontinuierlichen Verbesserungsprozess überführt. Dasselbe Prozedere ist auf reale Störfälle anzuwenden. Nur so ist sichergestellt, dass Banken gestärkt aus einem Vorfall hervorgehen und beim nächsten Mal noch besser reagieren können und es somit zu einer Risikoreduzierung kommt. Durch die verbesserten Abläufe im Störungsmanagement und die Beseitigung erkannter Schwachstellen wird die Resilienz der Bank erhöht.

6. Kommunikationswege festlegen

Banken legen einen Kommunikationsplan fest, in dem dokumentiert ist, wer im Falle einer IKT-Störung eines kritischen Geschäftsprozesses mit wem kommunizieren muss und welche vordefinierten Krisenstäbe ggf. eingesetzt werden. Das reibungslose Funktionieren der Kommunikationsketten ist natürlich immer Bestandteil der regelmäßigen Tests.

7. Information Sharing

Das Teilen von Informationen mit anderen Banken oder mit Behörden gewinnt massiv an Bedeutung und wird teilweise bereits zur Pflicht. Es hilft der gesamten Branche, wenn das Auftreten von Störfällen und die dagegen ergriffenen Maßnahmen bekannt gemacht werden.

8. Self-Assessments durchführen

Kritische Prozesse, Abhängigkeiten, Schadenstoleranzen – alles kann sich verändern. Deshalb ist es für Banken wichtig, dass sie den Stand ihrer Cyber-Resilienz immer wieder selbst hinterfragen und wenn nötig anpassen.

BU: Strategischer Ansatz zur Sicherstellung von Cyber-Resilienz gemäß den Empfehlungen des Basler Ausschusses für Bankenaufsicht (BCBS)

Bankenaufsicht pocht auf Resilienz

Der Basler Ausschuss für Bankenaufsicht definiert Operational Resilience als die „Fähigkeit von Banken, wichtige Tätigkeiten (critical operations) trotz Störungen (disruptions) aufrechtzuerhalten“. Das Herstellen von Cyber-Resilienz manifestiert sich zunehmend als Zielvorstellung der Bankenaufsicht, beschleunigt durch neue geopolitische Bedrohungslagen und durch den Digitalisierungsschub als Folge der Pandemie.

Weltweit wurden bereits zahlreiche bankaufsichtliche Vorgaben um Cyber-Resilienz-Aspekte erweitert oder spezifische Resilienz-Vorgaben erlassen. In Deutschland wurden die in der überarbeiteten NIS-Richtlinie NIS 2 (Maßnahmen für ein hohes gemeinsames Maß an Cybersicherheit in der gesamten EU) enthaltenen Cyber-Resilienz-Anforderungen mit dem zweiten IT-Sicherheitsgesetz (IT-SiG 2.0) in deutsches Recht umgesetzt. Zusätzlich steht die EU-Verordnung „Digital Operational Resilience for the Financial Sector“ (DORA) in den Startlöchern. Der finale Entwurf der Verordnung liegt bereits seit September 2020 vor. Mit der Inkraftsetzung wird bis spätestens 2023 gerechnet. Auch wenn noch nicht festgelegt ist, von wem die Verordnung verbindlich anzuwenden sein wird, kann man davon ausgehen, dass dies bei deutschen Banken auch der Fall sein wird, insbesondere wenn diese als systemrelevant eingestuft sind. Mit DORA setzt die EU-Kommission im Wesentlichen die Empfehlungen des Basler Ausschusses für Bankenaufsicht (Principles for Operational Resilience) um. Enthaltene Pflichten sind unter anderem

- die Entwicklung von Reaktions- und Wiederherstellungsplänen,

- die Einbeziehung von Lieferantennetzwerken in die Risikobewertung der IT,

- die Durchführung von Threat-Led Penetration Testing,

- die Förderung des Austauschs von Informationen über Cyberbedrohungen zwischen Finanzunternehmen, Aufsicht und Behörden – allerdings auf freiwilliger Basis.

Cyber-Resilienz ist Chefsache

Hinter regulatorischen Absichten verbirgt sich der Auftrag zu Veränderungen, die es in sich haben. Die Branche ist organisatorisch gefordert, bislang oft in getrennten Einheiten agierende Bereiche siloübergreifend zu organisieren, um die Resilienz kritischer Geschäftsprozesse sicherzustellen. Aufgrund der funktionsübergreifenden Natur des Themas werden zur Etablierung der Cyber-Resilienz Entscheidungen und Unterstützung auf Geschäftsleitungsebene benötigt.

Die Etablierung einer serviceorientierten End-to-End-Betrachtung und -Verantwortlichkeit erfordert in einem funktionell strukturierten Unternehmen eine sehr enge funktionsübergreifende Zusammenarbeit. Eine hohe Cyber-Resilienz basiert vorrangig auf der Verzahnung aller Aktivitäten der Geschäftsführung und in den Sphären von Risikomanagement, Informationssicherheit, Notfallmanagement, Desaster Recovery Management und Business Continuity Management sowie auf der Unternehmenskultur. Diese Verzahnung gelingt nur, wenn die Geschäftsleitung sie aktiv unterstützt und lenkend begleitet.

Die Bankenaufsicht sieht die Geschäftsleitungen der Banken ebenfalls in der Pflicht. Aus DORA heraus soll ein verantwortliches Mitglied der höheren Führungsebene die mit IKT-Drittanbietern verbundenen Risikoexpositionen überwachen. Zudem drängt die Aufsicht auf Kompetenzaufbau in der Chefetage. Mitglieder des Leitungsorgans sollen regelmäßig Fachschulungen absolvieren, um IKT-Risiken verstehen und bewerten zu können. Wenn Drittanbieter aktuelle Standards nicht einhalten, sollen keine Verträge mit ihnen geschlossen werden dürfen.

Blick nach Großbritannien gleicht Blick in die Zukunft

Der Wechsel im Umgang mit Cyberrisiken hin zu einer End-to-End-Betrachtung der Widerstandsfähigkeit von kritischen Geschäftsprozessen ist somit fällig, und Banken werden daran nicht vorbeikommen, blickt man auf die regulatorischen Entwürfe von EU und Bankenaufsicht. In Großbritannien ist man das Thema Cyber-Resilienz bereits konkreter angegangen als auf dem Kontinent. Die Financial Conduct Authority (FCA) hat in Zusammenarbeit mit der Bank of England (BoE) und der Prudential Regulation Authority (PRA) das „Policy Statement on Operational Resilience“ veröffentlicht. Es enthält im Wesentlichen die erwähnten Bausteine; einige Elemente sind bereits Pflicht, andere werden in Zukunft obligatorisch sein.

Bis April 2025 sollen britische Banken ein Mapping und Testing durchgeführt haben, so dass sichergestellt ist, dass ein Institut für alle wichtigen Geschäftsprozesse innerhalb der festgelegten Schadenstoleranz bleibt. Zudem müssen Banken notwendige Investitionen in die Sicherstellung des konstanten Betriebs innerhalb der Schadenstoleranzgrenzen belegen können. Dieser Blick auf die Insel ist gleichbedeutend mit einem Blick in die Zukunft der EU und zeigt, dass es sich lohnt, das Aufstellen einer Cyber-Resilienz-Strategie jetzt anzugehen und den Paradigmenwechsel mit Leben zu füllen.