Die Öffnung deutschen Rechts für digitale Wertpapiere sowie die vorgeschlagene EU-Verordnung MiCA machen eine steigende Nachfrage nach Verwahrungslösungen für Kryptowerten wahrscheinlich. Dies bietet Finanzdienstleistern neue Geschäftsfelder und Ertragspotentiale.

Steuerung von IT-Risiken bei der Kryptoverwahrung.

Aktuell befindet sich die heimische Branche rund um Kryptowerte in der ersten Welle zur Erlaubniserlangung für die Kryptoverwahrung. Hierbei ist die Steuerung von IT-Risiken eine der kommunizierten Kernanforderungen von Seiten der Aufsichtsbehörde (BaFin). Im folgenden werden derartige Risiken anhand von Beispielen veranschaulicht.

Bedeutung der Schlüsselaufbewahrung

Die Kryptoverwahrung ist insbesondere aus einer technischen Perspektive heraus äußerst interessant. Grundsätzlich führt der Einsatz asymmetrischer Kryptografie zur Notwendigkeit eines Schlüsselmanagements (insb. bei Erzeugung, Verteilung, Signierungsverfahren, Verwahrung und Backup). Dabei ist zu beachten, dass ohne privaten Schlüssel kein Zugriff auf den Datenbankeintrag und damit keine Verfügung über den Kryptowert möglich ist. An dem Risiko, dass Rechte aufgrund nicht adäquater Handhabung des privaten Schlüssels nicht mehr ausgeübt werden können, setzt die professionelle Dienstleistung des Kryptoverwahrgeschäfts an.

Aktuell lässt sich am Markt beobachten, dass Dienstleister zunächst auf selbst entwickelte Software-Lösungen (HSM/Multi Sig) setzen. Erst nachrangig werden SaaS-Lösungen oder gar Kryptowert-agnostische Plattform-basierte Verfahren erwogen (insb. MPC). Die Gründe hierfür liegen einerseits in Kostenerwägungen und andererseits in der Abwägung von Sicherheit, Flexibilität und Usability.

Veranschaulichung von Risiken bei der Kryptoverwahrung

Risiken des Kryptoverwahrgeschäfts können auf Ebene der Infrastruktur, der Applikationen und der Geschäftsprozesse auftreten. Das potenzielle Schadensausmaß bei Eintritt der Risiken erstreckt sich von finanziellen hin zu immateriellen Schäden. Zur Vorbeugung bzw. Mitigation solcher Schäden sind geeignete Kontrollmaßnahmen zu ergreifen. Ziel aller Kontrollaktivitäten ist stets der Schutz der in Obhut genommenen Kryptowerte.

Die Sicherstellung eines hohen Kontrollniveaus erfordert ein standardisiertes Vorgehen (Compliance), das sich an bewährten Richtlinien, Rahmenwerken und Best-Practices orientiert. Dieser Wirkungsmechanismus wird in der Folge mithilfe von drei Beispielen veranschaulicht und vertieft:

- IT-Infrastrukturrisiken,

- Anwendungsrisiken sowie

- Geschäftsprozessrisiken.

Dabei orientieren wir uns konsequent an den vier Kernelementen Risiko, Sicherheit, Kontrollen und Konformität als Rahmenwerk (RiSi2Ko-Prüfungsansatz).

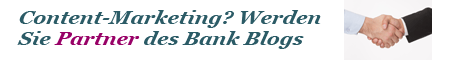

1. IT-Infrastrukturrisiken

Die Verwahrung von Kryptowerten ist IT-Infrastrukturrisiken ausgesetzt, die es zu steuern gilt.

Das erste Beispiel ist in die Kategorie der IT-Infrastrukturrisiken einzuordnen. Die Kryptoverwahrung erfolgt üblicherweise mithilfe von Hardware-Sicherheitsmodulen (HSM), mittels derer die privaten Schlüssel verwaltet und damit über die Kryptowerte verfügt werden kann. Im Falle des Einsatzes fehlerhafter HSM besteht u.a. die physische Gefahr, dass die gespeicherten Kryptowerte irreversibel verloren gehen. Eine angemessene Kontrolle wäre das kontinuierliche Testen der HSM, um einen ordnungsgemäßen Betrieb sicherzustellen. Der Federal Information Processing Standard 140-2 (FIPS 140-2) ist ein international anerkannter Standard des National Institute of Standards and Technology (NIST) zur Prüfung und Zertifizierung der Sicherheit kryptografischer Module. Daher ist es ratsam, im Rahmen der Kryptoverwahrung nur HSM einzusetzen, die gemäß FIPS 140-2 erfolgreich zertifiziert sind. Als weiterer beispielhafter Standard können die Evaluation Assurance Level (EAL)-Stufen der Common Criteria (ISO 15408) aufgeführt werden, die sich auf präzise Anforderungen an eine IT-Sicherheitsprüfung beziehen.

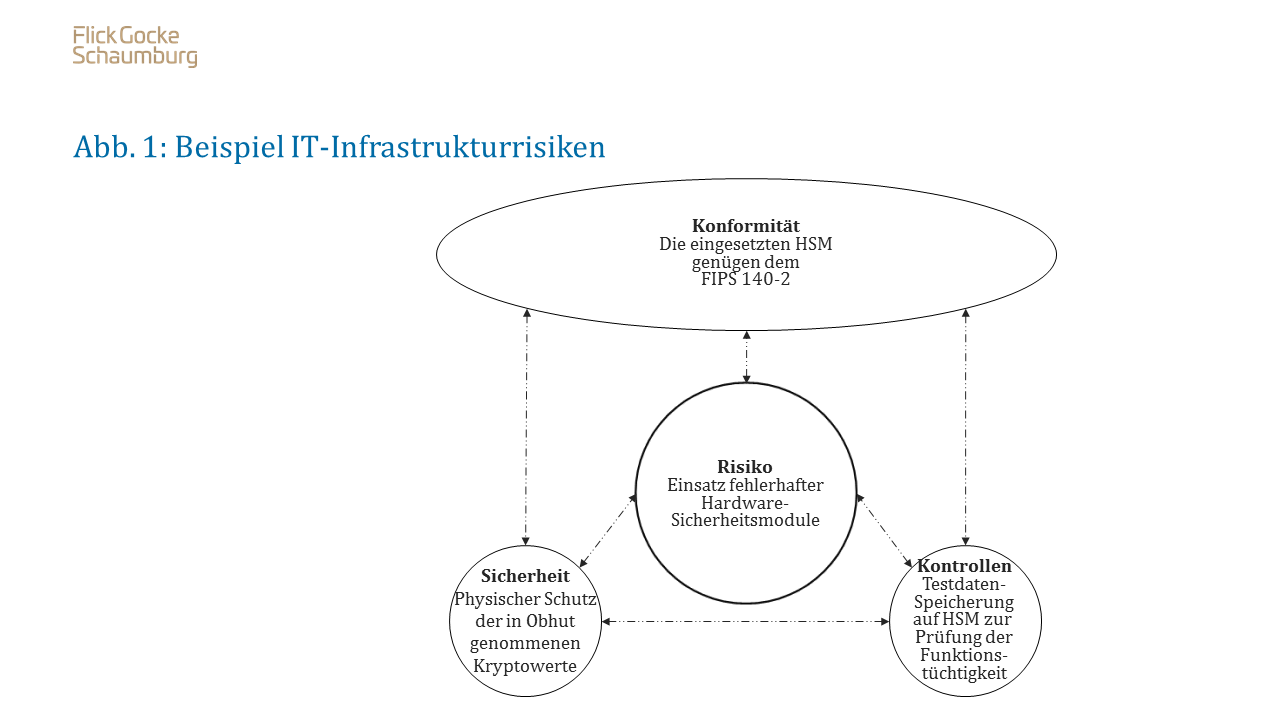

2. IT-Anwendungsrisiken

Die Verwahrung von Kryptowerten ist IT-Anwendungsrisiken ausgesetzt, die es zu steuern gilt.

Das zweite Beispiel ist in die Kategorie der IT-Anwendungsrisiken einzuordnen. Bei Einsatz von IT-Applikationen besteht grundsätzlich das inhärente Risiko, dass fehlerhafte Applikationsfunktionen Datenverlust herbeiführen können. Applikationsmängel können z.B. dazu führen, dass ein Auszahlungsauftrag eines Kunden fehlerhaft durchgeführt wird. Im technologischen Anwendungsfeld der Kryptoverwahrung wäre ein solcher Fehler praktisch irreversibel und hätte gewiss erhebliche geschäftliche Auswirkungen. Logische Schutzmaßnahmen umfassen hier u.a. die kontinuierliche Qualitätssicherung in der Erstellung, Erweiterung und Wartung von Applikationen. Zur dauerhaften Gewährleistung eines hohen Qualitätsniveaus der eingesetzten Applikationen empfiehlt sich die Orientierung an bewährten Qualitätsstandards der Softwareentwicklung. Hier sei exemplarisch auf die Normenfamilie ISO 250xx der Internationalen Organisation für Normung verwiesen.

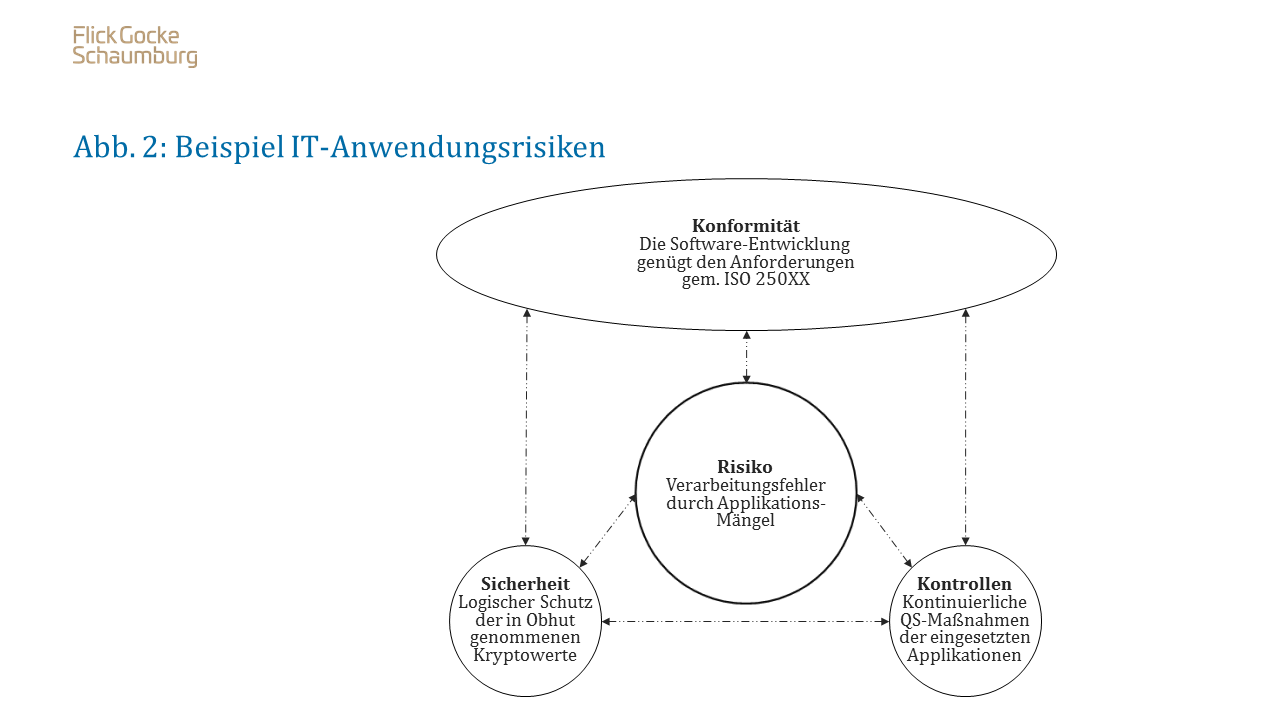

3. IT-Geschäftsprozessrisiken

Die Verwahrung von Kryptowerten ist IT-Geschäftsprozessrisiken ausgesetzt, die es zu steuern gilt.

Das dritte Beispiel ist in die Kategorie der IT-Geschäftsprozessrisiken einzuordnen. Eines der größten Risiken ist, dass ein Unbefugter Zugriff auf die privaten Schlüssel des Kryptoverwahrers erlangt. Um dem entgegenzuwirken ist es essenziell, die Kryptoverwahrung als Gesamtprozess und nicht nur als Summe von Teilprozessen zu begreifen. Organisatorische Sicherheitskonzepte und -maßnahmen im Sinne eines Informationssicherheits-Managementsystems (ISMS) dienen dazu, das Sicherheitsniveau des Prozess-Workflows der Kryptoverwahrung zu stärken. Ein zentraler Bestandteil der organisatorischen Sicherheitskonzepte wird ein geeignetes Berechtigungskonzept sein, das für die Zugriffssteuerung auf System-Ressourcen konzipiert ist. Exemplarische Leitfragen bei der Ausgestaltung eines Berechtigungskonzepts sind:

- Ist eine Rollen-Nutzer-Matrix dokumentiert?

- Sind kritische Rechtekombinationen bei einzelnen Nutzern ausgeschlossen?

- Werden alle Aktivitäten der Nutzer bei der Kryptoverwahrung aufgezeichnet und bleiben somit nachvollziehbar?

- Sind bei kritisch einzustufenden Aktivitäten automatisierte Benachrichtigungen an die Prozesseigentümer/interne Revision/Geschäftsleitung programmiert worden?

Eine Zertifizierung des ISMS anhand des internationalen Standards zur Informationssicherheit ISO/IEC 27001 ist ein allgemein anerkannter Beleg für die IT-Sicherheit der zugrundeliegenden IT-Geschäftsprozesse und damit in einem hochsensiblen Business − wie die Kryptoverwahrung − kaum verzichtbar.

Markteinstieg Kryptoverwahrung

Die Kryptoverwahrung stellt durch das Vorhaben der Öffnung des deutschen Rechts für digitale Wertpapiere sowie branchenweite einheitliche Regeln auf EU-Ebene ein neues und innovatives Geschäftsfeld dar.

Der Vielzahl an technologischen Risiken im Kryptoverwahrgeschäft ist zunächst durch eine geeignete Analyse des Risikoumfelds zu begegnen. Zur Mitigation der identifizierten Risiken sind Kontrollmaßnahmen zu ergreifen, die ein hohes Kontrollniveau entlang des gesamten Kryptoverwahrprozesses etablieren. Die Sicherstellung eines hohen Kontrollniveaus erfordert ein standardisiertes Vorgehen (Compliance), das sich an bewährten Richtlinien, Rahmenwerken und Best-Practices orientiert.

M.Sc. Kilian Trautmann

M.Sc. Kilian Trautmann ist Koautor des Beitrags und IT-Prüfungsassistent bei der Flick Gocke Schaumburg GmbH Wirtschaftsprüfungsgesellschaft. Er berät und prüft Krypto-Dienstleister, insbesondere auch hinsichtlich der Antragstellung auf BaFin-Zulassung zur Kryptoverwahrung.