Im WEB3 wird Digitale Identität eine ganz entscheidende Rolle spielen, denn ohne eine verifizierte Digitale Identität wird es kein funktionierendes WEB3 geben. WEB3 Wallets vereinfachen Logins und lösen zentrale Identitäten durch dezentrale Identitäten ab.

Wird das Smartphone zu zentralen Passwort- und Zugangsverwaltung?

Wir leben in einer digitalen Gesellschaft. Menschen verbringen jeden Tag etliche Stunden in sozialen Medien, nutzen Messenger-Dienste und Video-Calls und überweisen Geldbeträge für digitale Services. Wir haben uns daran gewöhnt, ständig online zu sein und die Empörung ist groß, wenn unsere digitale Lebensader ein Problem in Form von Funklöchern oder Störungen in der Datenübertragung hat. Wir agieren aus unserer eigenen Lebenswirklichkeit heraus und definieren unsere Identität inzwischen auch im digitalen Kontext.

Es gibt allerdings dabei eine große Herausforderung, die Fachleute in den USA „The Identity Crisis“ bezeichnen. Dabei handelt es sich um das Fehlen eines nutzerzentrierten Identitäts-Systems. Was ist der Ursprung davon? Dafür sehen wir uns zuerst die Evolution des Internets an.

Im Gegensatz zu den benutzerunfreundlichen Prozessen zur Legitimation im Web1 und Web2, ersetzen WEB3 Wallets ganz unkompliziert unbeliebte Passwörter und vereinfachen Logins

Funktionsweise einer WEB3-Wallet

Das WEB3 führt erstmals mit einer Wallet die Möglichkeit des eigenen digitalen Besitzes und dessen selbstbestimmte Kontrolle ein. Die Funktionsweise einer WEB3-Wallet lässt sich in drei große Blöcke aufteilen:

- Identitätsnachweis

- Verwaltung und Austausch von Werten und Geld in Form von digitalen Assets

- Verwaltung und Austausch aller weiterer Nachweisen, Zugängen und Daten die der Nutzende mit Dritten teilen will

Dabei besitzt eine Wallet zwei Hauptfunktionen: das Speichern in Form eines Containers und die Verarbeitung über smarte Prozesse als digitaler Agent.

Digital Device als Personal Identity Manager

Und jetzt stellen wir uns vor, wie das neue Internet für unsere Kinder und Enkel aussehen soll. Dazu verabschieden wir uns erst einmal von Desktop-Systemen. Diese werden für spezialisierte Anwendungen ein Nischendasein finden. Wir sind damit in einer Welt von hochentwickelten mobilen Endgeräten, die personalisiert und zwischen Besitzendem und Gerät eine gute biometrische Authentifizierung ohne externe Speicherung der biometrischen Daten ermöglichen.

Das mobile Endgerät selbst verfügt über die Fähigkeit, kryptographische Schlüssel zu erzeugen und zu verwalten. Wir können das mobile Endgerät der Zukunft auch als einen Personal Identity Manager (PIM) bezeichnen. Die Inbetriebnahme des PIM beinhaltet einen Verifizierungsprozess, wodurch der Besitzende eine Ableitung seines Identitätsnachweises durchführt. Ob es sich um eine hoheitliche Identität, Teile davon oder andere Verifizierungsformen handelt, legt der User selbst fest und bestimmt damit, wie und ob Dritte diesen Daten vertrauen können oder wollen.

Funktion eines Personal Identity Managers

In der Architektur des Internets stellt der PIM einen dezentralen Endpunkt dar, mit dem Dritte mit mir als Besitzer in Kontakt treten können und mit dem ich als Besitzer jede Anfrage bestätigen und signieren kann. Dabei wird die Funktion des PIM so definiert, dass ich als Besitzer die volle Kontrolle über jede Form der Datenweitergabe eigenständig verwalte und mein PIM als smarter Agent bestimmte Aufgaben im Hintergrund für mich erledigt, die ich legitimiert habe.

Falls ich andererseits mit Dritten in Kontakt treten will, adressiere ich die Person direkt mit dem entsprechenden Anliegen. Solange ich noch nicht von dem Adressaten oder der Adressatin akzeptiert wurde, wird lediglich eine Anfrage zur Kontaktaufnahme mit einem berechtigten Interesse angezeigt. Falls ich anonym mit Dritten oder einem Service in Verbindung treten will, erstelle ich einen Avatar. Ich kann für mich definieren, welche Anfragen durch welcher Vertrauensebene legitimiert sein müssen.

Wer sind die handelnden Parteien und welchen wollen wir vertrauen?

Das Smartphone

Zuerst gibt es das einzelne Smartphone. Diesem können wir nicht allein vertrauen, da das Risiko eines Verlusts zu hoch und der Bedarf an mehreren gleichzeitigen Geräten existiert. Somit wird eine Wallet mit mehreren Geräten gleichzeitig funktionieren müssen.

Die Betreiber der Betriebssysteme

Dann gibt es die Betreiber der Betriebssysteme. Aktuell sind das hauptsächlich Google mit Android und Apple mit iOS. Eine Konzentration auf diese zwei Anbieter in Kombination mit der Speicherung von privaten personenbezogenen Daten wäre ein Datenschutz-technischer Albtraum und mit europäischen Grundrechten nicht vereinbar. Zuletzt hat Apple zugegeben, trotz anderslautenden Bestimmungen eine großflächige Auswertung von Benutzerprofilen für ihre eigenen Zwecke durchgeführt und damit massive Datenschutz-Verstöße begangen zu haben. Die Betreiber der Betriebssysteme scheiden damit als Wallet-Anbieter kategorisch aus.

Die Hersteller von mobilen Endgeräten

Ansonsten gibt es noch die Hersteller von mobilen Endgeräten. Diese unterliegen keinerlei Kontrolle und werden ausnahmslos in China, Indien und anderen Ostasiatischen Ländern hergestellt. Apple scheidet durch die vorherige Abhängigkeit ohnehin schon aus. Andere Anbieter wie Samsung haben sich in der Vergangenheit bereits durch massive Sicherheitsprobleme in ihren Verschlüsselungssystemen disqualifiziert. Zudem ist eine Abhängigkeit von diesen Hardware-Anbieter nicht durch den Verbraucherschutz abbildbar. Zertifizierungen sind durch den schnellen Modellwechsel innovationshindernd. In Deutschland wurde beispielsweise ein veraltetes Samsung Smartphone durch das BSI abgenommen und selbst dieses ist nachweislich nicht sicher.

Die Telekommunikation-Provider

Dann gibt es Telekommunikation-Provider wie Telekom, Vodafone und andere. Grundsätzlich wären diese Anbieter ein guter Partner bzw. Bestandteil einer Wallet-Infrastruktur. Mit der Einführung der eSIM können bestimmte Daten hochsicher auf das Smartphone abgeleitet werden. Das Problem ist nur, dass wir keine Smartphone-Identität wollen, sondern eine digitale Identität für Personen. Und diese muss unabhängig von Mobilfunkanbietern und SIM-Karten funktionieren.

Bis hierhin sind sich innovationsoffene Experten und Datenschützer einig, zumal die Alternative eine weitere Verlagerung der Nutzerdaten zu großen Internet-Konzernen zur Folge hätte.

Technologie folgt Bedarf

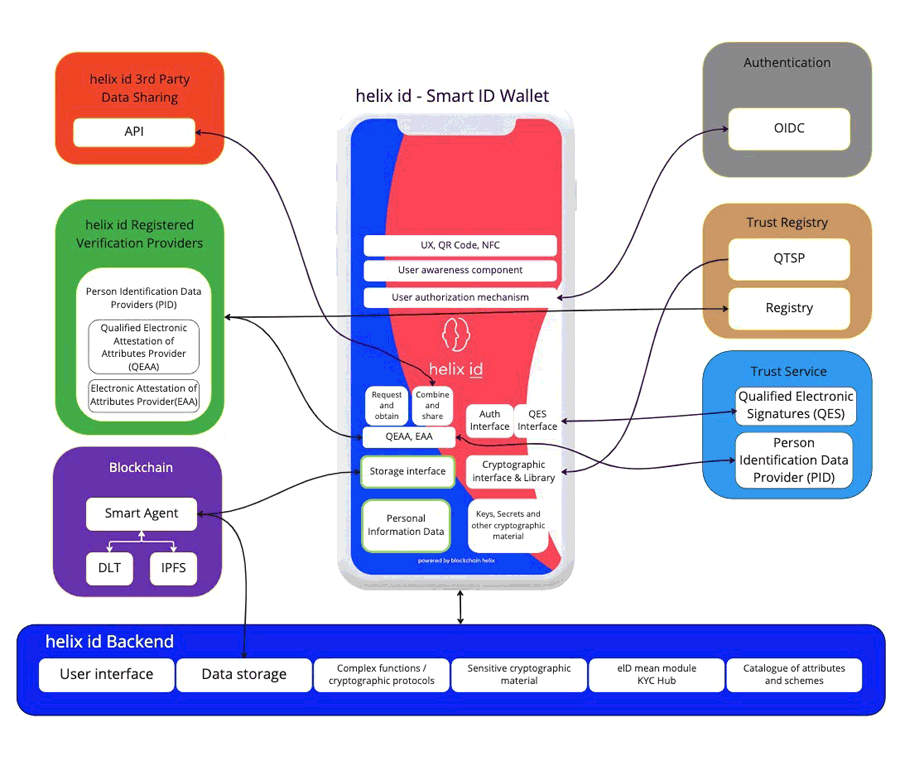

Wenn wir definieren, dass Technologie dem Bedarf folgen muss, dann ergibt sich daraus nach der Verordnung über elektronische Identifizierung und Vertrauensdienste eIDAS 2.0 folgende Wallet-Architektur:

eIDAS 2.0 Struktur für eID-Wallets am Beispiel von helix id Smart Wallet.

Wenn wir uns ansehen wie wir die massenhafte Adaption mit > 40 Prozent der Bevölkerung erreichen können, dann können wir von den Big Tech-Unternehmen folgendes lernen:

- Anwendungen für die tagtägliche Nutzung schaffen;

- Bequemlichkeit schlägt Vorbehalte (dies ist kein Freifahrtschein für schlechte Security);

- Dem Nutzer eine freie Wahl des Wallet-Anbieters ermöglichen, da es kein Vertrauen in die Nutzung privater Daten über eine staatliche Wallet gibt und eine Vermischung zu nachhaltigen Problemen führen würde;

- einen erkennbaren Mehrwert für die Nutzer schaffen;

- eine App, die für die Nutzer zuerst etwas Besonderes (Early Adopters) und dann etwas Selbstverständliches (gelerntes Verhalten/Must have) darstellt;

- Gamification-Ansätze einbauen, um die Nutzung zu erhöhen und neue Funktionen zusammen mit den Nutzern auszuprobieren;

- Personalisieren der App durch den Nutzer;

- keine Angst vor kommerzieller Nutzung bei klarer Datensouveränität.

Sicherheitsarchitektur zur Erfüllung regulatorischer Anforderungen

Banken und Finanzinstitute sind bei der Aufgabe zur gesetzeskonformen Identifizierung von Kunden im Konsumentengeschäft zu Recht mit regulatorischen Anforderungen zur Prävention von Geldwäsche belegt. Dabei gilt wie bei allen risikobasierten Prozessen eine Abwägung der Angriffsszenarien. Konkret trennen wir zwischen einem systemischen Risiko, wodurch durch einen Angriff massenhaft Nutzerdaten missbraucht werden können und gezielten Angriffen durch Social Engineering.

Deshalb ist eine 2-stufige Sicherheitsarchitektur auf Basis einer Wallet vorteilhaft, wie es auch von Vertretern der Zivilgesellschaft gefordert wird. Für alle Geschäftsvorfälle unterhalb der GWG-Konformität kommt das Nachweisverfahren mit verifizierbaren Nachweisen (VC) nach den Prinzipien der Selbstbestimmten Identität zum Tragen. GWG-konforme Geschäftsvorgänge werden indes innerhalb der Wallet über ein zertifiziertes SDK oder Applet mit einem MFA-Verfahren unter Einbindung des elektronischen Personalausweises (nPA) oder alternativer GWG-konformer 2ter Faktoren bestätigt.

Akzeptanz und Nutzung als Ziel

Entgegen der Meinung des BSI sollte die Einführung einer Wallet-Architektur gerade nicht mit dem hohen Vertrauensniveau für GWG-konforme Prozesse beginnen. Die notwendigen ersten Schritte für eine Akzeptanz und Nutzung, unabhängig von langwierigen Gesetzgebungsverfahren, sind wichtiger als die wenigen Aufgaben, die Bürger und Bürgerinnen mit hoheitlichen Nachweisverfahren alle paar Monate durchführen sollen. Die Anwendungsfälle sind inzwischen ausreichend genug identifiziert und der soziale Druck, zu einer Lösung zu kommen steigt.

Wenn Deutschland eine erfolgreiche ganzheitliche Digitalstrategie umsetzen will, dann müssen wir die Bürger und Bürgerinnen ins Zentrum stellen und Angebote machen, die jenseits der gescheiterten OZG-Projekte eine klare Perspektive aufzeigen. Hierfür brauchen wir Wallet-Lösungen.