Bankkunden wollen Sicherheit beim Mobile oder Online Banking. Was kommt nach Pin und Tan? Wie sicher und nutzerfreundlich sind Hardwaretoken oder Biometrie? Innovative Technologien ermöglichen eine starke Mehrfaktoren-Authentifizierung auf nur einem Mobilgerät.

Neue Techniken ersetzen traditionelle Verfahren bei der Authentifizierung im Online- und Mobile-Banking

Was macht ein Online-Angebot erfolgreich? Der günstige Preis? Die Funktionalität? Bei allen Online-Angeboten, die sensible Daten verarbeiten, basiert langfristiger Erfolg letztlich auf einem nicht greifbaren, aber immens wertvollen Faktor: Vertrauen. Leider gibt es, was das Vertrauen in die Sicherheit beim Online- und Mobile-Banking angeht, bei den deutschen Verbrauchern nach wie vor große Bedenken.

Spektakuläre Meldungen über Schwachstellen im Sicherheitssystem, wie jüngst bei der Online-Bank N26, schüren diese Ängste. Viele Kunden fragen sich heute: Sind meine persönlichen Zugangsdaten und damit mein Geld bei meiner Bank überhaupt noch sicher? Fest steht: Ohne die entsprechenden Schutzmaßnahmen landen die persönlichen Daten (und das Geld) von Millionen von Bankkunden mit nur wenigen Klicks in den Händen von Betrügern.

Was kann eine Bank tun, um ihre digitalen Anwendungen zu schützen? Als wichtigste Maßnahme muss die Bank über zuverlässige Authentifizierungsmaßnahmen verfügen. Nur so kann sie die Identität eines Kunden überprüfen, wenn er sich in sein Online- oder Mobile-Banking-Portal einloggt oder eine Transaktion ausführt. Mit anderen Worten, die Authentifizierung ermöglicht es der Bank, sicher zu wissen, dass ein Kunde kein Betrüger ist.

Natürlich verfügt jede Bank über entsprechende Maßnahmen – aber reichen diese bei der sich rasant ausweitenden Cyberkriminalität mit immer raffinierteren Methoden noch aus? Und entsprechen sie überhaupt noch den gängigen gesetzlichen Vorschriften?

Im Mai 2015 veröffentlichte die BaFin die Mindestanforderungen für die Sicherheit von Internetzahlungen (MaSI). Nach diesen Vorgaben müssen mindestens zwei der folgenden Elemente für den Authentifizierungsprozess einer Bank vorhanden sein, um sich als „stark“ zu qualifizieren:

- Wissen des Benutzers (z. B. Passwort, PIN, ID-Nummer)

- Gegenstand im Besitz des Benutzers (z. B. Token, Chipkarte, QR-Code, Mobiltelefon)

- Biometrisches Merkmal des Benutzers (z. B. Fingerabdruck oder Iris-Scan)

Weiter wird verlangt, dass mindestens eines dieser Elemente nicht wiederverwendbar und nicht replizierbar sein darf.

Die gängigen Authentifizierungsverfahren im Überblick

Im Authentifizierungsprozess besonders beliebt bei deutschen und europäischen Banken ist das über SMS gesendete Einmalpasswort (OTP= One Time Password). Was zunächst sehr sicher aussieht, ist aber in Wirklichkeit höchst anfällig für virtuelles Kopieren, Man in the Middle (MITM)-Attacken und Schwachstellen in Trägernetzwerkprotokollen wie Signaling System 7 (SS7). Um die MaSI zu erfüllen, benötigen die Banken daher etwas Stärkeres als ein SMS OTP. Die Zeiten dieser Methode sind ohnehin gezählt. Spätestens nach der Umsetzung der PSD2-Richtline werden OTPs vom Gesetzgeber nämlich nicht mehr als „starke“ Authentifizierung akzeptiert.

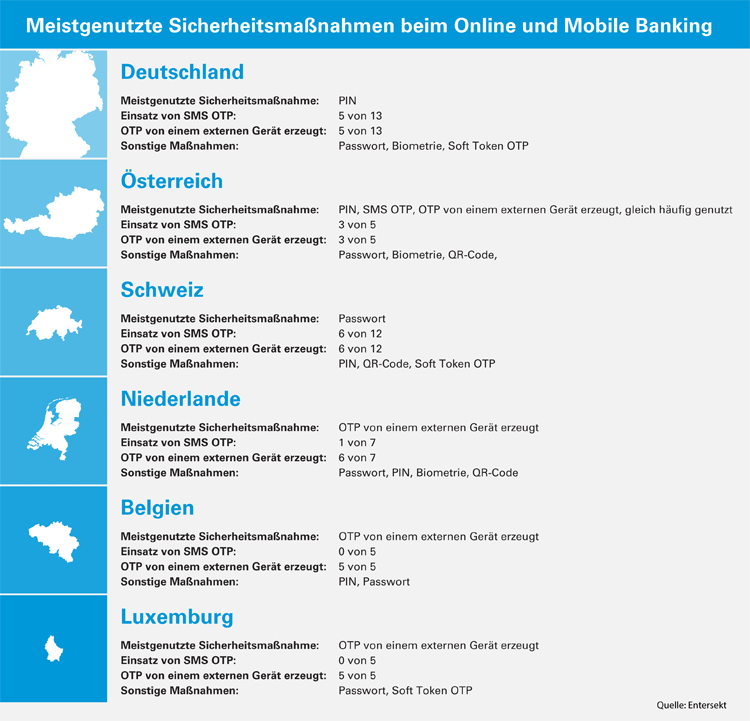

Welche Techniken werden heute zur Authentifizierung beim Online- und Mobile-Banking genutzt? In allen untersuchten europäischen Ländern setzen Banken nach wie vor hauptsächlich auf PINs oder Passwörter.

Ein beliebtes neues Authentifizierungsmedium ist Biometrie. Immer mehr Banken weltweit setzen diese benutzerfreundliche Technologie ein. Doch Biometrie allein ist nicht die Antwort auf das Sicherheitsdilemma. Branchenexperten mahnen an, biometrische Daten nur dafür zu nutzen, um persönliche Endgeräte zu entsperren, aber nicht allgemein zur Authentifizierung zur Verfügung zu stellen.

Dies stellt eine Herausforderung für Anwendungsentwickler dar, die Fingerabdrücke verwenden möchten, um Passwörter zu ersetzen. Viele mobile Anwendungen, die Biometrie nutzen, informieren lediglich einen externen Dienstanbieter, wie beispielsweise eine Bank, dass der Fingerabdruck des Benutzers erfolgreich lokal abgeglichen wurde. Leicht können aber Betrüger diesen Kommunikationsprozess hacken und der Bank die Bestätigung mitteilen – ohne dass ein Abgleich des Fingerabdrucks tatsächlich stattgefunden hat. Wenn ein Fingerabdruck oder ein anderes biometrisches Merkmal zum Schutz der Kunden verwendet werden soll, ist das nur sinnvoll als Teil einer ausgefeilten, mehrschichtigen Sicherheitsstrategie, die darüber hinaus einen zweiten Authentifizierungsfaktor umfasst.

Wie sicher sind im Vergleich dazu externe Geräte, die Passwörter erzeugen? „Besitz“ ist ein legitimer Authentifizierungsfaktor, aber Kartenleser und Hardware-Token sind seit langem für ihre wenig nutzerfreundliche Anwendung berüchtigt und machen besonders mobile Anwendungen sehr umständlich.

Mobilgeräte als Schlüssel einer modernen, sicheren Authentifizierung

Worauf also sollen Banken für mehr Sicherheit setzen? Die Lösung trägt jeder von uns bei sich: das Mobiltelefon. Die digitale Zertifikattechnologie ermöglicht es, dass jedes Endgerät des Kunden eindeutig identifiziert und damit zu einem verlässlichen zweiten Authentifizierungsfaktor wird. Die Identität des Kunden wird somit bei der Anmeldung bestätigt, ohne dass er ein OTP eingeben, eine Sicherheitsfrage beantworten oder einen Code auf einem Token generieren muss.

Online- und Mobile-Banking-Kunden wollen Transaktionen schnell und komfortabel mit nur wenigen Eingaben oder Klicks ausführen. Unabhängig davon, welche Authentifizierungstechnologie eine Bank wählt, sollte dieses „Mehr“ an Sicherheit die Kunden nicht ausbremsen.

Die perfekte Lösung muss einfach und anwenderfreundlich sein und das Betrugsrisiko deutlich reduzieren. So ist die One-Touch-Transaktionsbestätigung auf dem Mobiltelefon von Entersekt ein Beispiel dafür, wie die geforderte Sicherheit einfach und nutzerfreundlich umgesetzt werden kann.